- Pengarang Jason Gerald [email protected].

- Public 2024-01-19 22:13.

- Diubah suai terakhir 2025-01-23 12:29.

Anda ingin menguji keselamatan rangkaian anda? Sekiranya pada masa lalu kita memerlukan sistem operasi seperti Windows atau Linux dengan kad rangkaian tanpa wayar tertentu untuk mengimbas dan menggodam rangkaian tanpa wayar, sekarang kita hanya dapat menggunakan peranti Android. Alat ini tersedia secara percuma selagi peranti anda serasi. Perhatikan bahawa menggodam penghala tanpa kebenaran adalah haram. Anda harus menggunakan langkah-langkah ini untuk menguji keselamatan rangkaian anda sendiri. Lihat Langkah 1 di bawah untuk mengetahui caranya.

Langkah

Kaedah 1 dari 2: Penghala WEP

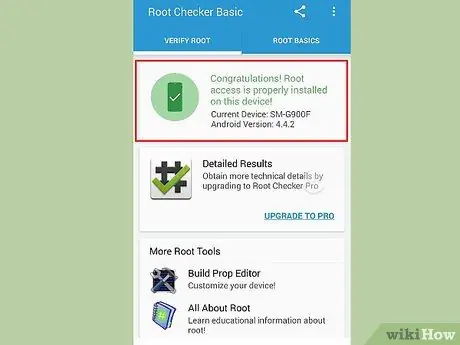

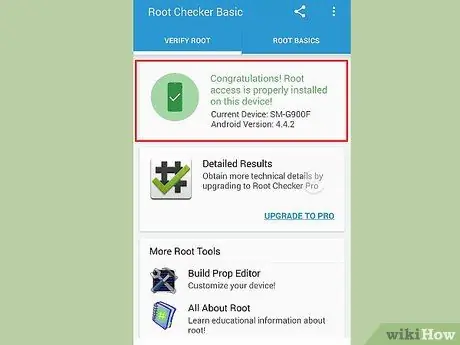

Langkah 1. Akar - adalah peranti yang serasi. Tidak semua telefon atau tablet Android dapat meretas PIN WPS. Peranti ini mesti mempunyai chipset tanpa wayar Broadcom bcm4329 atau bcm4330, dan mesti di-root. ROM Cyanogen terbukti paling terkini untuk ini. Beberapa peranti yang diketahui menyokong termasuk:

- Nexus 7

- Galaxy S1 / S2 / S3 / S4 / S5

- Galaksi y

- Nexus One

- Keinginan HD

- Micromax A67

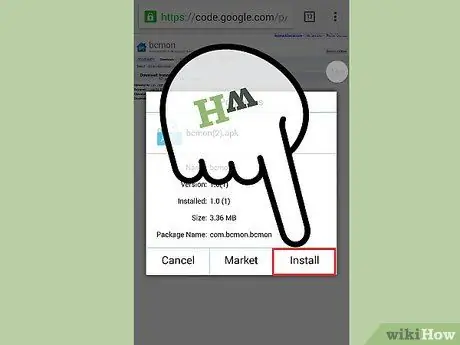

Langkah 2. Muat turun dan pasang bcmon

Aplikasi ini membolehkan Mod Monitor pada chipset Broadcom yang penting untuk penggodaman PIN. Fail APK bcmon tersedia secara percuma dari halaman bcmon di laman web Kod Google.

Untuk memasang fail APK, anda mesti membenarkan pemasangan dari sumber yang tidak diketahui dari menu Keselamatan. Lihat Langkah 2 artikel ini untuk maklumat lebih lanjut

Langkah 3. Jalankan bcmon

Setelah fail APK dipasang, jalankan aplikasi. Pasang firmware dan peranti bantu jika diminta. Ketik pilihan Dayakan Mod Monitor. Sekiranya apl mogok secara tiba-tiba, buka dan cuba lagi. Sekiranya masih gagal untuk kali ketiga, kemungkinan besar peranti anda tidak disokong.

Peranti anda mesti di-root agar dapat menjalankan bcmon

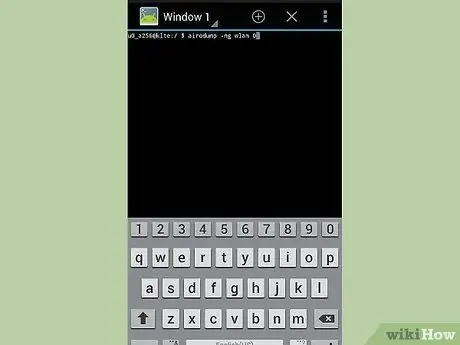

Langkah 4. Ketik Jalankan terminal bcmon

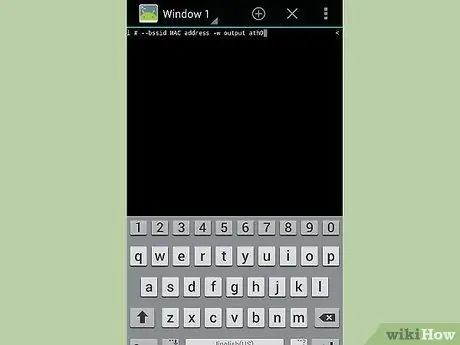

Ini akan melancarkan terminal yang serupa dengan kebanyakan terminal Linux. Ketik airodump-ng dan ketik kekunci "Enter". Airdump akan dimuat, dan anda akan dibawa kembali ke Prompt Perintah sekali lagi. Ketik airodump-ng wlan0 dan ketik kekunci "Enter".

Langkah 5. Tentukan pusat akses yang ingin anda hack

Anda akan melihat senarai titik akses yang tersedia. Anda mesti memilih titik akses yang menggunakan enkripsi WEP.

Langkah 6. Perhatikan alamat MAC yang tertera

Ini adalah alamat MAC untuk penghala. Pastikan anda menuliskan alamat yang betul jika terdapat beberapa penghala yang disenaraikan. Tuliskan alamat MAC ini.

Perhatikan juga saluran pemancar dari pusat akses ini

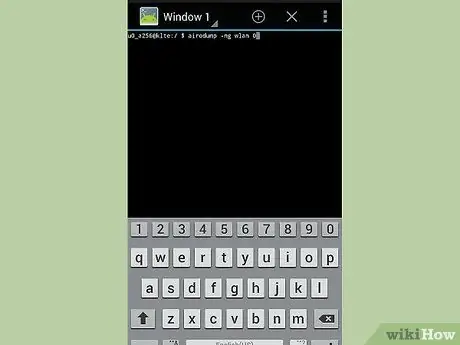

Langkah 7. Mula mengimbas saluran

Anda mesti mengumpulkan maklumat dari pusat akses ini selama beberapa jam sebelum cuba memecahkan kata laluan. Ketik saluran airodump-ng -c # --bssid alamat MAC -w output ath0 kemudian ketuk "Enter". Airodump akan mula mengimbas. Anda boleh membiarkan peranti mengimbas maklumat untuk sementara waktu. Pastikan menyambungkannya ke pengecas supaya bateri tidak habis.

- Ganti saluran # dengan nombor saluran penyiaran titik akses (mis. 6).

- Ganti alamat MAC dengan alamat MAC penghala (mis. 00: 0a: 95: 9d: 68: 16).

- Terus mengimbas sehingga anda mencapai sekurang-kurangnya 20,000-30,000 paket.

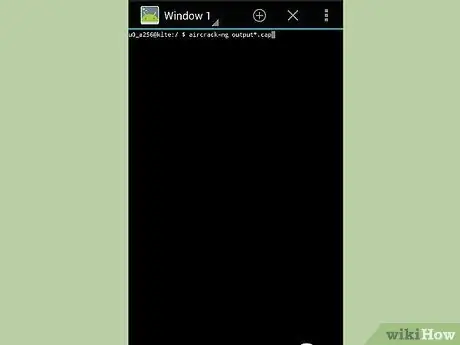

Langkah 8. Hack kata laluan

Sebaik sahaja anda mempunyai bilangan pakej yang sesuai, anda boleh mencuba menggodam kata laluan. Kembali ke Terminal dan ketik aircrack-ng output *.cap, kemudian ketuk "Enter".

Langkah 9. Tuliskan kata laluan heksadesimal setelah selesai

Setelah proses penggodaman selesai (yang boleh memakan masa beberapa jam), Kunci Ditemui! muncul, diikuti oleh kunci dalam bentuk heksadesimal. Pastikan nilai Kebarangkalian adalah 100%. Jika tidak, kunci tidak akan berfungsi.

Semasa memasukkan kunci, masukkan tanpa tanda ":". Contohnya, untuk kunci 12: 34: 56: 78: 90, masukkan 1234567890

Kaedah 2 dari 2: Penghala WPS WPA2

Langkah 1. Akar - adalah peranti yang serasi. Tidak semua telefon atau tablet Android dapat meretas PIN WPS. Peranti ini mesti mempunyai chipset tanpa wayar Broadcom bcm4329 atau bcm4330, dan mesti di-root. ROM Cyanogen terbukti paling terkini untuk ini. Beberapa peranti yang diketahui menyokong termasuk:

- Nexus 7

- Galaxy Ace / S1 / S2 / S3

- Nexus One

- Keinginan HD

Langkah 2. Muat turun dan pasang bcmon

Aplikasi ini membolehkan Mod Monitor pada chipset Broadcom yang penting untuk penggodaman PIN. Fail APK bcmon tersedia secara percuma dari halaman bcmon di laman web Kod Google.

Untuk memasang fail APK, anda mesti membenarkan pemasangan dari sumber yang tidak diketahui dari menu Keselamatan. Lihat Langkah 2 artikel ini untuk maklumat lebih lanjut

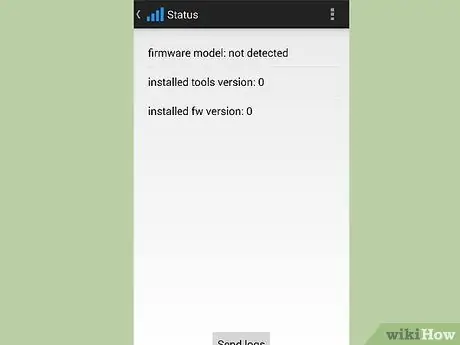

Langkah 3. Jalankan bcmon

Setelah fail APK dipasang, jalankan aplikasi. Pasang firmware (firmware) dan alat jika diminta. Ketik pilihan Dayakan Mod Monitor. Sekiranya apl mogok secara tiba-tiba, buka dan cuba lagi. Sekiranya masih gagal kali ketiga, kemungkinan besar peranti anda tidak disokong.

Peranti anda mesti di-root agar dapat menjalankan bcmon

Langkah 4. Muat turun dan pasang Reaver

Reaver adalah program yang dikembangkan untuk menggodam PIN WPS dengan mendapatkan frasa laluan WPA2. Fail APK Reaver boleh dimuat turun dari utas pemaju di forum XDA-Developers.

Langkah 5. Jalankan Reaver

Ketik ikon Reaver for Android dalam senarai aplikasi. Setelah mengesahkan bahawa anda tidak menggunakannya untuk tujuan haram, Reaver akan mencari titik akses yang tersedia. Ketik titik akses yang ingin anda hack.

- Anda mungkin perlu mengesahkan Mod Monitor sebelum meneruskan. Bcmon akan dibuka semula sekiranya ini berlaku.

- Jalur akses yang anda pilih mesti dapat menerima pengesahan WPS. Tidak semua router (router) dapat melakukan ini.

Langkah 6. Periksa semula tetapan pada telefon anda

Dalam kebanyakan kes, anda boleh meninggalkan tetapan lalai. Pastikan kotak Tetapan lanjutan automatik dicentang.

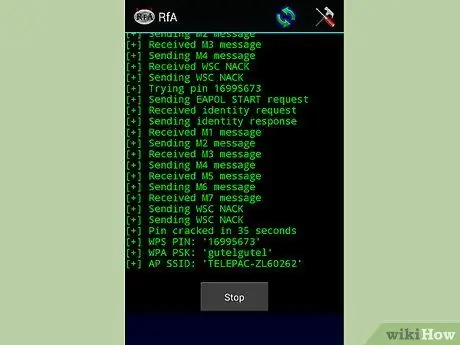

Langkah 7. Mulakan proses penggodaman

Ketuk butang Mula menyerang di bahagian bawah menu Tetapan Reaver. Monitor akan dibuka dan anda akan melihat hasil dari proses yang sedang dijalankan yang dipaparkan.