- Pengarang Jason Gerald [email protected].

- Public 2024-01-02 02:50.

- Diubah suai terakhir 2025-06-01 06:07.

Adakah anda bimbangkan keselamatan rangkaian anda atau rangkaian orang lain? Salah satu asas keselamatan rangkaian adalah memastikan penghala anda dilindungi dari penceroboh. Salah satu alat asas yang boleh digunakan untuk mengamankannya ialah Nmap atau Network Mapper. Program ini akan mengimbas sasaran dan melaporkan port terbuka dan tertutup. Pakar keselamatan rangkaian menggunakan program ini untuk menguji keselamatan rangkaian. Untuk mengetahui cara menggunakan program ini, baca artikel wikiHow ini.

Langkah

Kaedah 1 dari 2: Menggunakan Zenmap

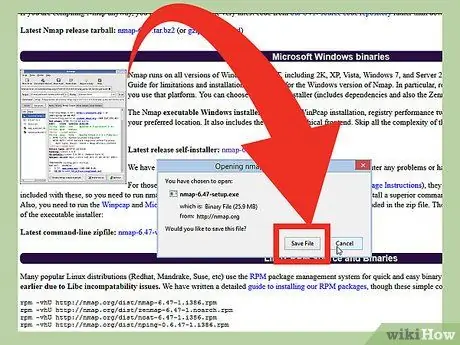

Langkah 1. Muat turun fail pemasang Nmap

Fail ini (fail) boleh didapati secara percuma dari laman web pembangun Nmap. Anda disyorkan untuk memuat turun fail pemasang Nmap secara langsung dari laman web pembangun untuk mengelakkan virus atau fail palsu. Fail pemasang Nmap yang dimuat turun mengandungi aplikasi Zenmap. Zenmap adalah antara muka grafik untuk Nmap yang membantu pengguna pemula mengimbas komputer mereka tanpa perlu mempelajari baris perintah.

Program Zenmap tersedia untuk sistem operasi Windows, Linux, dan Mac OS X. Anda boleh menemui semua fail pemasang untuk semua sistem operasi di laman web Nmap

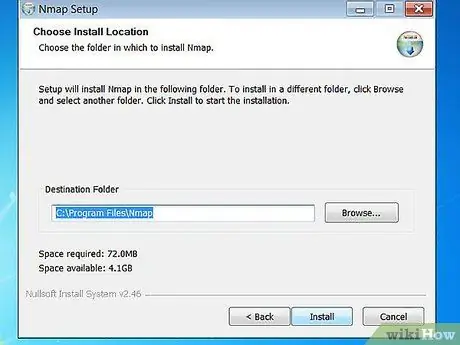

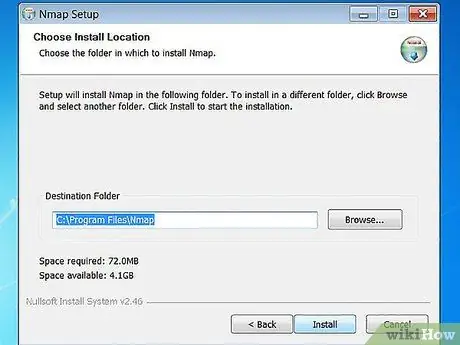

Langkah 2. Pasang Nmap

Jalankan fail pemasang Nmap setelah dimuat turun. Anda akan diminta untuk memilih komponen program yang ingin anda pasang. Untuk memaksimumkan prestasi Nmap, kami mengesyorkan agar anda mencentang semua pilihan. Nmap tidak akan memasang adware atau spyware.

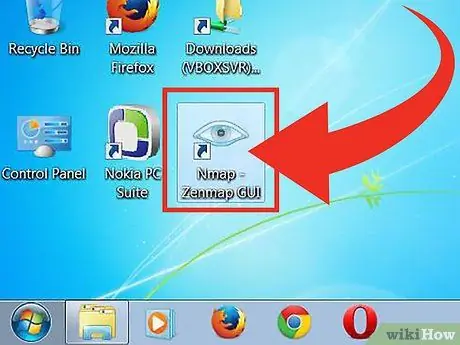

Langkah 3. Jalankan program "Nmap - Zenmap GUI"

Sekiranya anda menggunakan pilihan lalai semasa memasang Nmap, anda akan melihat ikon Nmap di desktop. Jika tidak, cari ikon ini di menu Mula. Membuka Zenmap akan menjalankan program.

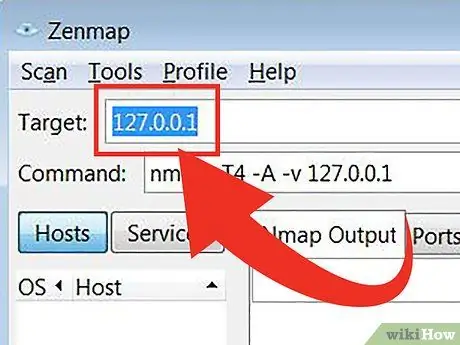

Langkah 4. Masukkan sasaran yang ingin anda imbas

Program Zenmap memudahkan proses pengimbasan. Langkah pertama untuk menjalankan imbasan adalah memilih sasaran. Anda boleh memasukkan domain (example.com), alamat IP (127.0.0.1), rangkaian (192.168.1.0/24), atau gabungan antara sasaran ini.

Bergantung pada intensiti dan sasaran imbasan, menjalankan imbasan Nmap mungkin melanggar peraturan yang ditetapkan oleh penyedia perkhidmatan internet anda dan dapat membuat anda menghadapi masalah. Kami mengesyorkan agar anda memeriksa undang-undang tempatan dan kontrak penyedia perkhidmatan internet sebelum menjalankan imbasan Nmap pada sasaran yang berasal dari luar rangkaian anda

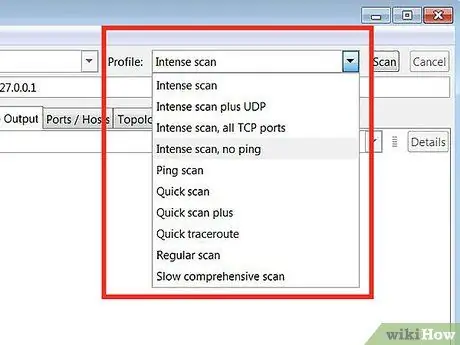

Langkah 5. Pilih Profil

Profil adalah pratetap yang mengandungi sekumpulan pengubah yang menentukan sasaran imbasan. Fitur ini membolehkan anda memilih jenis imbasan dengan cepat tanpa perlu memasukkan pengubah pada baris perintah. Pilih profil yang sesuai dengan keperluan anda:

- Imbasan intensif - Imbasan yang dilakukan dengan betul. Profil ini mengandungi pengesanan sistem operasi (sistem operasi atau OS), pengesanan versi, pemindaian skrip (skrip), traceroute, dan waktu pengimbasan yang agresif. Pilihan ini adalah imbasan yang boleh mengganggu sistem dan rangkaian.

- Imbasan ping - Imbasan ini digunakan untuk mengesan sama ada sasaran telah memasuki rangkaian (dalam talian). Pilihan ini tidak akan mengimbas port mana pun.

- Imbasan pantas - Imbasan ini lebih pantas daripada imbasan biasa kerana pilihan ini mempunyai masa imbasan yang agresif dan hanya mengimbas port yang dipilih.

- Imbasan berkala - Pilihan ini adalah imbasan Nmap standard tanpa pengubah suai. Imbasan ini akan mengembalikan ping dan membuka port ke sasaran.

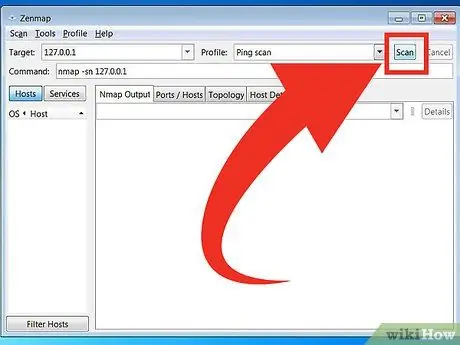

Langkah 6. Klik Imbas untuk mula mengimbas

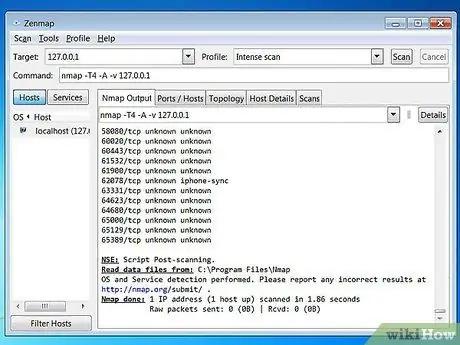

Hasil imbasan akan dipaparkan secara real time di tab Output Nmap. Tempoh imbasan berbeza-beza bergantung pada profil imbasan yang dipilih, jarak antara komputer dan sasaran, dan konfigurasi rangkaian sasaran.

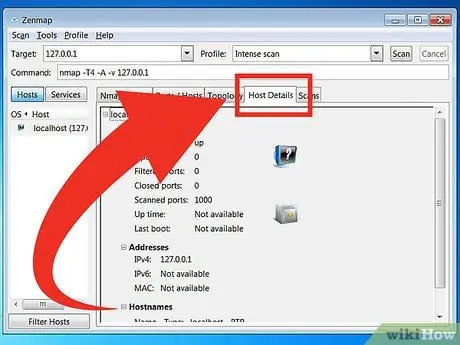

Langkah 7. Lihat hasil imbasan

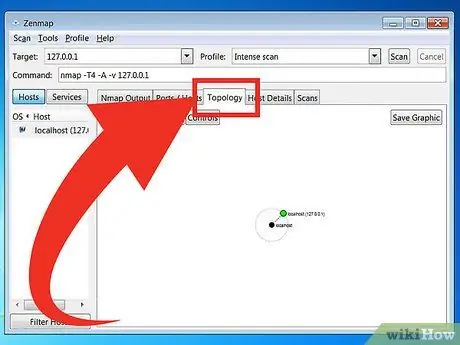

Topologi - Tab ini memaparkan jejak untuk imbasan yang anda lakukan. Anda dapat melihat berapa banyak hop (bahagian jalan yang terletak di antara sumber dan tujuan data) yang dilalui data untuk mencapai sasaran.

Butiran Hos - Tab ini memaparkan ringkasan data yang diperoleh dari imbasan sasaran, seperti jumlah port, alamat IP, nama host (nama host), sistem operasi, dan lain-lain.

Imbasan - Tab ini menyimpan semua perintah (perintah) yang diaktifkan dalam imbasan sebelumnya. Tab ini membolehkan anda dengan cepat mencari semula sasaran dengan sekumpulan parameter tertentu.

Kaedah 2 dari 2: Menggunakan Command Line

Langkah 1. Pasang Nmap

Sebelum menggunakan Nmap, anda mesti memasangnya terlebih dahulu supaya anda dapat menjalankannya dari baris arahan sistem operasi. Program Nmap bersaiz kecil dan dapat diperoleh secara percuma dari pemaju Nmap. Ikuti arahan di bawah untuk memasang Nmap pada sistem operasi anda:

-

Linux - Muat turun dan pasang Nmap dari repositori anda. Nmap boleh didapati di kebanyakan repositori Linux utama. Masukkan arahan berikut berdasarkan sebaran Linux yang anda miliki:

Jalankan Imbasan Nmap Mudah Langkah 8Bullet1 - Untuk Red Hat, Fedora, dan SUSE

- (64-bit)

- Untuk Debian dan Ubuntu

rpm -vhU

(32-bit) ATAU

rpm -vhU

sudo apt-get install nmap

Untuk Windows - Pasang fail pemasang Nmap. Fail ini boleh didapati secara percuma dari laman web pembangun Nmap. Anda disyorkan untuk memuat turun fail pemasang Nmap secara langsung dari laman web pembangun untuk mengelakkan virus atau fail palsu. Menggunakan fail pemasang Nmap membolehkan anda memasang alat baris perintah Nmap dengan cepat tanpa perlu mengekstrak fail ke folder yang betul.

Sekiranya anda tidak mahu antara muka grafik Zenmap, anda boleh mencabut proses pemasangan Nmap

Untuk Mac OS X - Muat turun fail imej cakera (fail komputer yang mempunyai kandungan dan struktur isipadu cakera) Nmap. Fail ini boleh didapati secara percuma dari laman web pembangun Nmap. Anda disyorkan untuk memuat turun fail pemasang Nmap secara langsung dari laman web pembangun untuk mengelakkan virus atau fail palsu. Gunakan fail pemasangan yang terdapat dalam fail gambar cakera untuk memasang Nmap di komputer. Nmap memerlukan OS X versi 10, 6 atau lebih baru.

Langkah 2. Buka baris arahan

Perintah Nmap dijalankan dari baris arahan dan hasil imbasan ditunjukkan di bawah arahan. Anda boleh menggunakan pemboleh ubah untuk mengubah imbasan. Anda boleh menjalankan imbasan dari mana-mana folder pada baris arahan.

-

Untuk Linux - Buka Terminal jika anda menggunakan GUI untuk pengedaran Linux anda. Lokasi terminal berbeza-beza bergantung pada jenis pengedaran Linux.

Jalankan Imbasan Nmap Mudah Langkah 9Bullet1 -

Untuk Windows - Anda boleh membuka tetingkap Prompt Perintah dengan menekan kekunci Windows + R dan memasukkan "cmd" di bidang Run. Pengguna Windows 8 boleh menekan kekunci Windows + X dan memilih Command Prompt dari menu. Anda boleh menjalankan imbasan Nmap dari mana-mana folder.

Jalankan Imbasan Nmap Mudah Langkah 9Bullet2 -

Untuk Mac OS X - Buka aplikasi Terminal yang berada di subdirektori Utiliti folder Aplikasi.

Jalankan Imbasan Nmap Mudah Langkah 9Bullet3

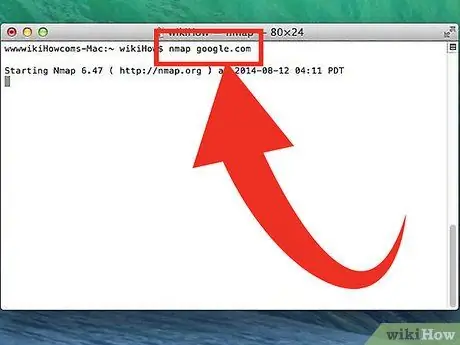

Langkah 3. Jalankan imbasan pada port sasaran

Untuk menjalankan imbasan asas, ketik

nmap

. Ini akan melakukan ping pada sasaran dan mengimbas port. Imbasan ini mudah dikesan. Hasil imbasan akan dipaparkan di skrin. Anda mungkin perlu menggerakkan tetingkap ke atas untuk melihat keseluruhan imbasan.

Bergantung pada intensiti dan sasaran imbasan, menjalankan imbasan Nmap mungkin melanggar peraturan yang ditetapkan oleh penyedia perkhidmatan internet anda dan dapat membuat anda menghadapi masalah. Kami mengesyorkan agar anda memeriksa peraturan tempatan dan kontrak penyedia perkhidmatan internet yang anda gunakan sebelum menjalankan imbasan Nmap pada sasaran yang berasal dari luar rangkaian anda

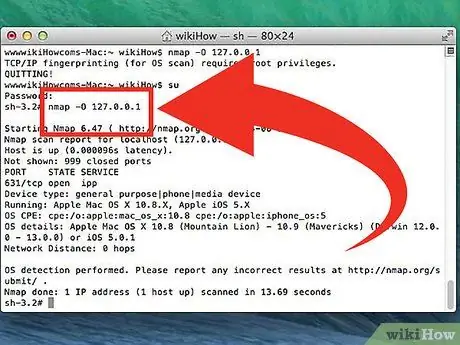

Langkah 4. Jalankan imbasan yang diubah

Anda boleh menggunakan pemboleh ubah perintah untuk mengubah parameter imbasan sehingga hasil carian akan mempunyai lebih kurang maklumat. Mengubah pemboleh ubah imbasan akan mengubah tahap gangguan yang dihasilkan oleh imbasan. Anda boleh menambahkan beberapa pemboleh ubah dengan meletakkan ruang di antara setiap pemboleh ubah. Pemboleh ubah diletakkan sebelum sasaran:

nmap

- - sS - Ini adalah imbasan SYN yang dilakukan secara senyap. Imbasan ini lebih sukar dikesan daripada imbasan biasa. Walau bagaimanapun, imbasan akan memakan masa lebih lama. Banyak firewall moden dapat mengesan imbasan "-sS".

- - sn - Ini adalah imbasan ping. Imbasan ini akan melumpuhkan pengimbasan port dan hanya akan memeriksa host yang masuk ke rangkaian.

- - O - Ini adalah imbasan sistem operasi. Imbasan ini akan berusaha untuk menentukan sistem operasi sasaran.

- - A - Pemboleh ubah ini mengaktifkan beberapa imbasan yang biasa digunakan: pengesanan OS, pengesanan versi, pemindaian skrip, dan traceroute.

- - F - Imbasan ini mengaktifkan mod pantas dan mengurangkan jumlah port yang diimbas.

- - v - Imbasan ini akan menunjukkan lebih banyak maklumat dalam hasil carian supaya anda dapat memahaminya dengan lebih mudah.

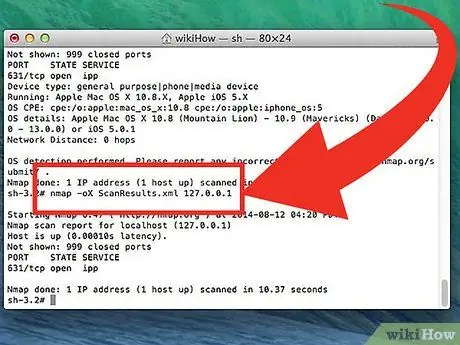

Langkah 5. Tukarkan hasil imbasan ke fail XML

Anda boleh menukar hasil imbasan ke fail XML sehingga anda dapat melihatnya dengan mudah di penyemak imbas mana pun. Untuk melakukan ini, anda mesti menggunakan pemboleh ubah - oX dan juga tentukan nama fail XML. Berikut ini adalah contoh perintah yang digunakan untuk menukar hasil imbasan ke fail XML:

nmap -oX Hasil Carian.xml

Fail XML akan disimpan dalam folder tempat anda menyimpan fail kerja

Petua

- Sekiranya sasaran tidak bertindak balas, cuba tambahkan "-P0" ke imbasan. Ini akan memaksa Nmap untuk mula mengimbas walaupun program berpendapat bahawa sasaran yang dipilih tidak dapat dijumpai. Kaedah ini berguna untuk komputer yang disekat oleh firewall.

- Adakah anda ingin mengetahui kemajuan imbasan? Semasa imbasan sedang berlangsung, tekan bar ruang atau sebarang kekunci untuk melihat kemajuan imbasan Nmap.

- Sekiranya imbasan memerlukan masa yang sangat lama (dua puluh minit atau lebih), cuba tambahkan "-F" ke imbasan Nmap untuk membuat Nmap scan hanya port yang sering digunakan.

Amaran

- Sekiranya anda kerap menjalankan imbasan Nmap, bersiaplah untuk menjawab soalan penyedia perkhidmatan internet anda. Beberapa penyedia perkhidmatan internet melihat lalu lintas Nmap secara berkala dan Nmap adalah alat mudah untuk dikesan. Nmap adalah alat yang diketahui oleh banyak orang dan biasanya digunakan oleh penggodam. Oleh itu, anda mungkin disyaki oleh penyedia perkhidmatan internet anda dan mesti menjelaskan secara terperinci mengapa anda menggunakan Nmap.

- Pastikan anda mempunyai kebenaran untuk mengimbas sasaran! Mengimbas www.whitehouse.gov boleh membuat anda menghadapi masalah. Cuba scan scanme.nmap.org jika anda ingin mencuba aplikasi Nmap. Laman web ini dikendalikan dan dikendalikan oleh pemaju Nmap. Oleh itu, anda boleh mengimbasnya tanpa perlu risau menghadapi masalah.